En este editorial profundizaremos en las características y diferencias de los estándares más autorizados y, hasta la fecha, relevantes para el diseño y ejecución de pruebas de penetración:

El Penetration Testing es un tema serio

El crecimiento de una empresa, ya sea pequeña o grande, pasa hoy por la informática. Las redes, la web y las computadoras son herramientas poderosas capaces de apoyar los procesos empresariales.

Estas tecnologías deben recibir un tratamiento preferencial, porque el beneficio que aportan supera con creces su costo. El error que a menudo se comete es creer que una vez implementadas, las redes de computadoras, las aplicaciones y los sistemas de gestión no necesitan mantenimiento y verificación de la seguridad informática (que en los últimos años llamamos Ciberseguridad).

Es fundamental que el empresario y su equipo de gestión soliciten la ejecución de pruebas de penetración, un tipo de verificación de calidad capaz de identificar errores de diseño y vulnerabilidades.

Solo de esta manera se puede comprender el riesgo al que se está expuesto y tener la información necesaria para actuar en consecuencia.

Una brecha en la seguridad informática de una empresa causa pérdidas económicas debido a la imposibilidad de operar normalmente, pero también costos debido a las horas de trabajo necesarias para devolver la situación a la normalidad.

Además, la compromisión de los sistemas puede llevar a la violación de las leyes de protección de la privacidad del cliente (véase el GDPR, por ejemplo) y, con la obligación de notificar las violaciones de datos que estas normas introducen, arruinar la reputación de la empresa.

Es posible mitigar los riesgos relacionados con la seguridad descubriendo las vulnerabilidades de su infraestructura a través de Pruebas de Penetración y Evaluación de Vulnerabilidades (VA/PT).

Acudir a un equipo experto en Ciberseguridad capaz de realizar Pruebas de Penetración completas y efectivas, permitirá conocer los riesgos que se corren y aprender cómo mitigarlos.

La importancia de las metodologías de Pruebas de Penetración

El proceso de Pruebas de Penetración debe producir resultados fundamentados, completos y estructurados. Con la difusión de esta práctica, se ha hecho necesario desarrollar metodologías para estandarizar el proceso y hacerlo confiable y completo.

Por lo tanto, han surgido diferentes estándares, algunos con el objetivo de establecer directrices para la prueba de seguridad de una empresa en todos los aspectos, otros con el enfoque en dominios de aplicación más restringidos.

Estas metodologías son adoptadas a nivel mundial por profesionales y empresas para gestionar sus necesidades en materia de Ciberseguridad y Pentest y representan el estándar de facto para los procedimientos de prueba de seguridad y desarrollo seguro.

OSSTMM (Open Source Security Testing Methodology Manual)

La metodología OSSTMM es una metodología "peer-reviewed" (es decir, sometida a un proceso de revisión por pares) para probar la seguridad empresarial. Esta metodología, distribuida en forma de manual, como sugiere el nombre, es mantenida por el Institute for Security and Open Methodologies (ISECOM) y actualizada semestralmente, para mantenerse al día con las nuevas tecnologías disponibles en el mercado.

El OSSTMM es reconocido a nivel internacional y se utiliza principalmente para actividades de Network Penetration Test, aunque el ámbito de aplicación no se limita a esto, como veremos más adelante.

El objetivo de esta metodología es aplicar el método científico a cualquier tipo de prueba de seguridad aplicable en la empresa. Esto para proporcionar a las empresas que emplean la metodología OSSTMM la seguridad de haber emprendido un proceso concreto.

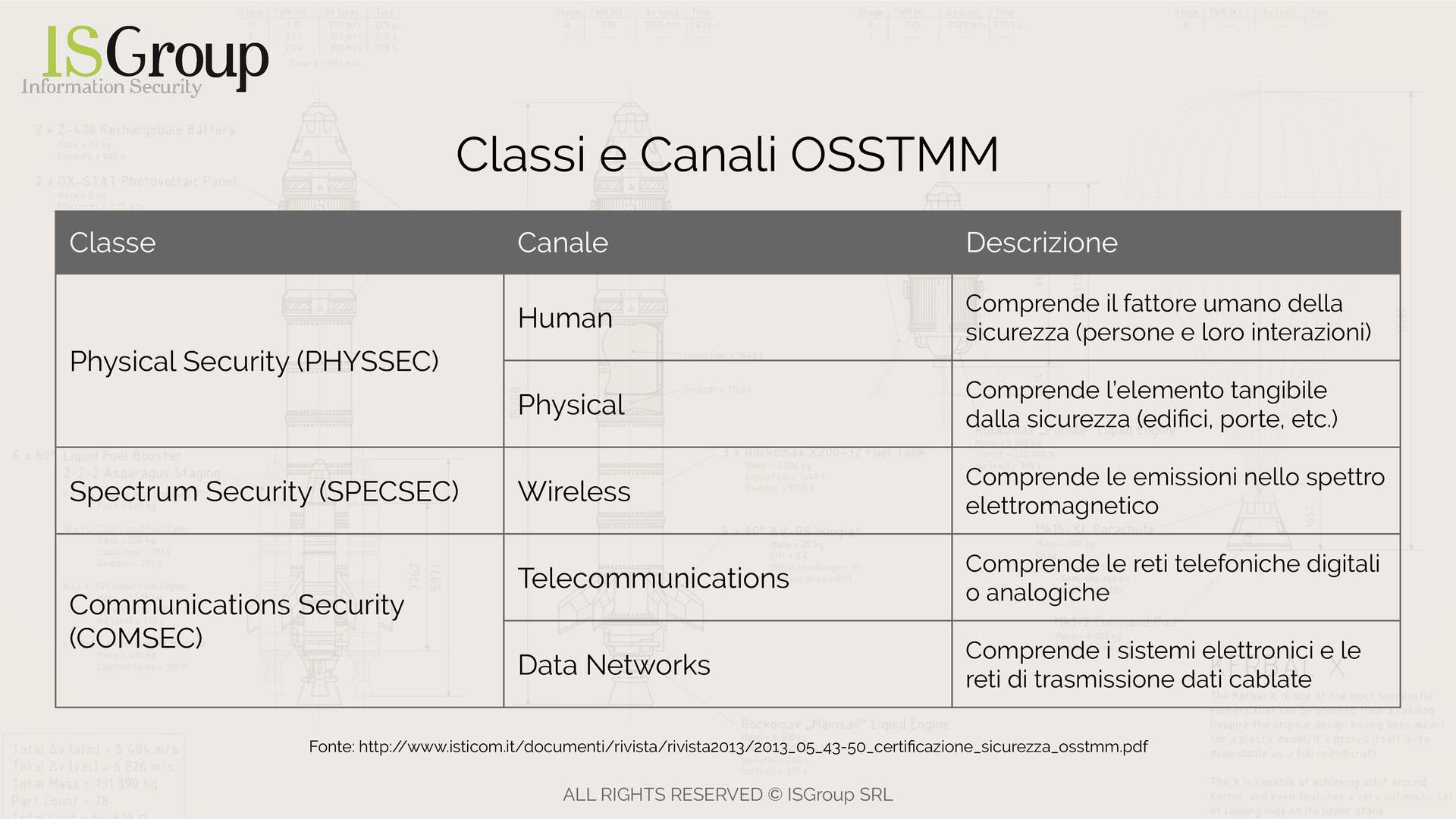

Como se anticipó, el OSSTMM no solo cubre ethical hacking y penetration testing, de hecho, establece las directrices para tres clases de verificación de seguridad:

-

Physical Security (PHYSSEC)

-

Spectrum Security (SPECSEC)

-

Communications Security (COMSEC)

Estas clases se dividen a su vez en canales, que establecen reglas más detalladas para la prueba.

Forman parte de la clase PHYSSEC:

-

Human Security

Es decir, la prueba de la seguridad humana. El objetivo de este tipo de prueba es evaluar la seguridad de las interacciones entre personas y entre personas y tecnología. -

Physical Security

Es la prueba de la parte tangible de la empresa. Este tipo de prueba de seguridad se ocupa de evaluar la seguridad de los elementos físicos de seguridad como puertas y otras vías de entrada.

La SPECSEC prevé solo un canal:

-

Wireless Security

Prueba de seguridad relativa a las comunicaciones por medios inalámbricos. Más generalmente, este tipo de prueba evalúa la seguridad de todos los tipos de señal en el espectro electromagnético considerados comunicación, por ejemplo, las señales de radio.

Los canales parte de la COMSEC son:

-

Telecommunications Security

Prueba destinada a evaluar la seguridad de las comunicaciones analógicas y digitales que pasan por vía telefónica o red cableada. -

Data Network Security

Es la prueba de la seguridad de las redes. Se trata de la evaluación de la seguridad de los sistemas electrónicos que se ocupan de distribuir o enrutar datos. Esta prueba incluye componentes con cable e inalámbricos.

OWASP (Open Web Application Security Project)

El proyecto OWASP ofrece estándares y herramientas gratuitas y de código abierto para la prueba de seguridad y el desarrollo seguro de aplicaciones web.

El objetivo de este proyecto es sensibilizar sobre la seguridad en la web y permitir a las empresas y a cualquiera que ofrezca un servicio en la web tomar decisiones informadas en cuanto a la seguridad.

Como se anticipó, OWASP ofrece varios software y herramientas gratuitas. Particularmente importantes son el framework para el desarrollo seguro de aplicaciones web y una metodología para la prueba de penetración de aplicaciones web basadas en HTTP (es decir, sitios y aplicaciones web).

El estándar OWASP prevé los siguientes pasos para la prueba de aplicaciones web:

-

Information gathering

Es decir, el proceso de recopilación de información de la aplicación interesada. -

Configuration management testing

Recopilación de datos técnicos sobre el funcionamiento de la aplicación, como la versión de los protocolos empleados, métodos de autenticación y afines. -

Authentication testing

Prueba de los procesos de autenticación de los usuarios. Este paso incluye la auditoría de la seguridad de las contraseñas y la enumeración de los usuarios. -

Session management testing

Evaluación de las modalidades con las que el sitio interactúa con el usuario. -

Authorization testing

Fase destinada a evaluar la forma en que un usuario puede interactuar con el servicio y qué acciones puede realizar. -

Business logic testing

Prueba para evaluar si las lógicas implementadas en la aplicación funcionan como se espera o contienen vulnerabilidades. -

Data validation testing

Evaluación de los métodos de validación de los datos ingresados por el usuario.

Esta prueba es particularmente relevante porque se centra en descubrir algunas de las vulnerabilidades más comunes como las inyecciones SQL y el Cross Site Scripting (XSS). -

Denial of service attacks testing

Prueba para la evaluación del comportamiento del sitio bajo ataques de tipo DoS no solo basados en la excesiva cantidad de tráfico enviada al servidor. -

Web services testing

Prueba de vulnerabilidades en los estándares adoptados por la plataforma web. -

AJAX testing

Prueba de vulnerabilidades en los métodos de uso de AJAX para las solicitudes asíncronas.

Como se puede notar, el estándar OWASP es extremadamente detallado y rico en directrices para la Prueba de Penetración de aplicaciones web.

Este tipo de prueba puede ser útil para empresas con una fuerte presencia en la web con el fin de verificar la seguridad de sus portales de comercio electrónico, aplicaciones y sistemas de gestión accesibles desde la web, áreas reservadas.

NIST

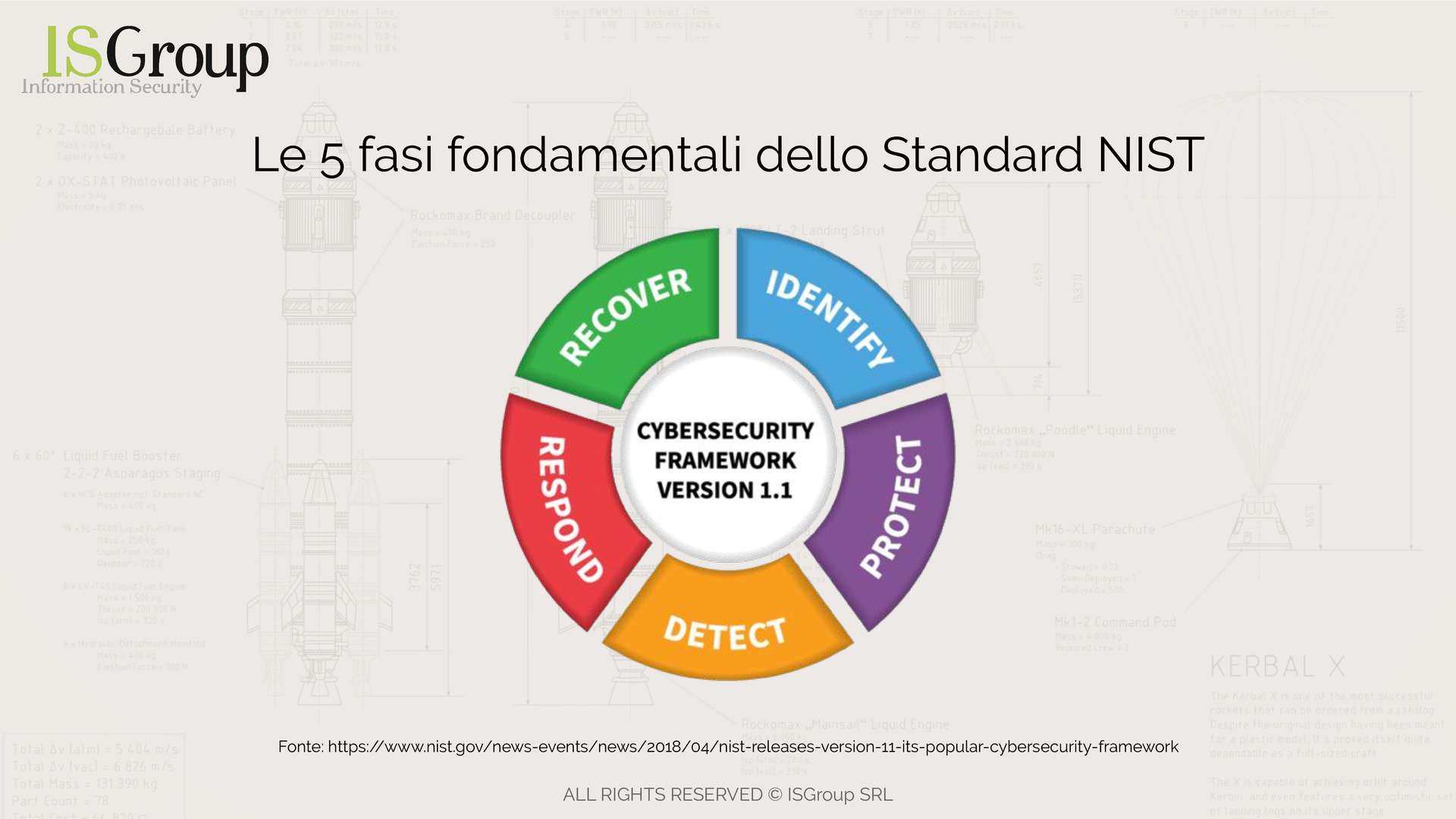

La metodología NIST ofrece directrices específicas para el penetration testing y se ocupa de mantener en seguridad infraestructuras críticas.

Los objetivos tipo para el Pentest según la metodología NIST suelen estar en el sector bancario, en el energético o en las comunicaciones.

Para entender qué es el estándar NIST, es posible ver en la figura los pasos fundamentales del framework de Ciberseguridad NIST:

PTES

El PTES es una metodología de penetration testing ligeramente diferente de las descritas hasta ahora.

De hecho, según este estándar, la prueba debería comenzar con una fase de comunicación entre el penetration tester y la empresa en la que se comunican los detalles de la infraestructura.

Esto permitirá al penetration tester concentrarse en las fases de exploitation y post exploitation, útiles para la empresa para entender cuáles son los riesgos concretos en caso de un ataque informático.

Aunque los testers están influenciados por el conocimiento de la infraestructura, los resultados obtenidos pueden ser similares a los de un ataque por parte de un empleado y, por lo tanto, no inverosímiles.

Un diálogo abierto sobre las tecnologías a emplear además permite definir precisamente el perímetro en el que los penetration testers deben concentrarse, limitando eventualmente la exposición de datos sensibles.

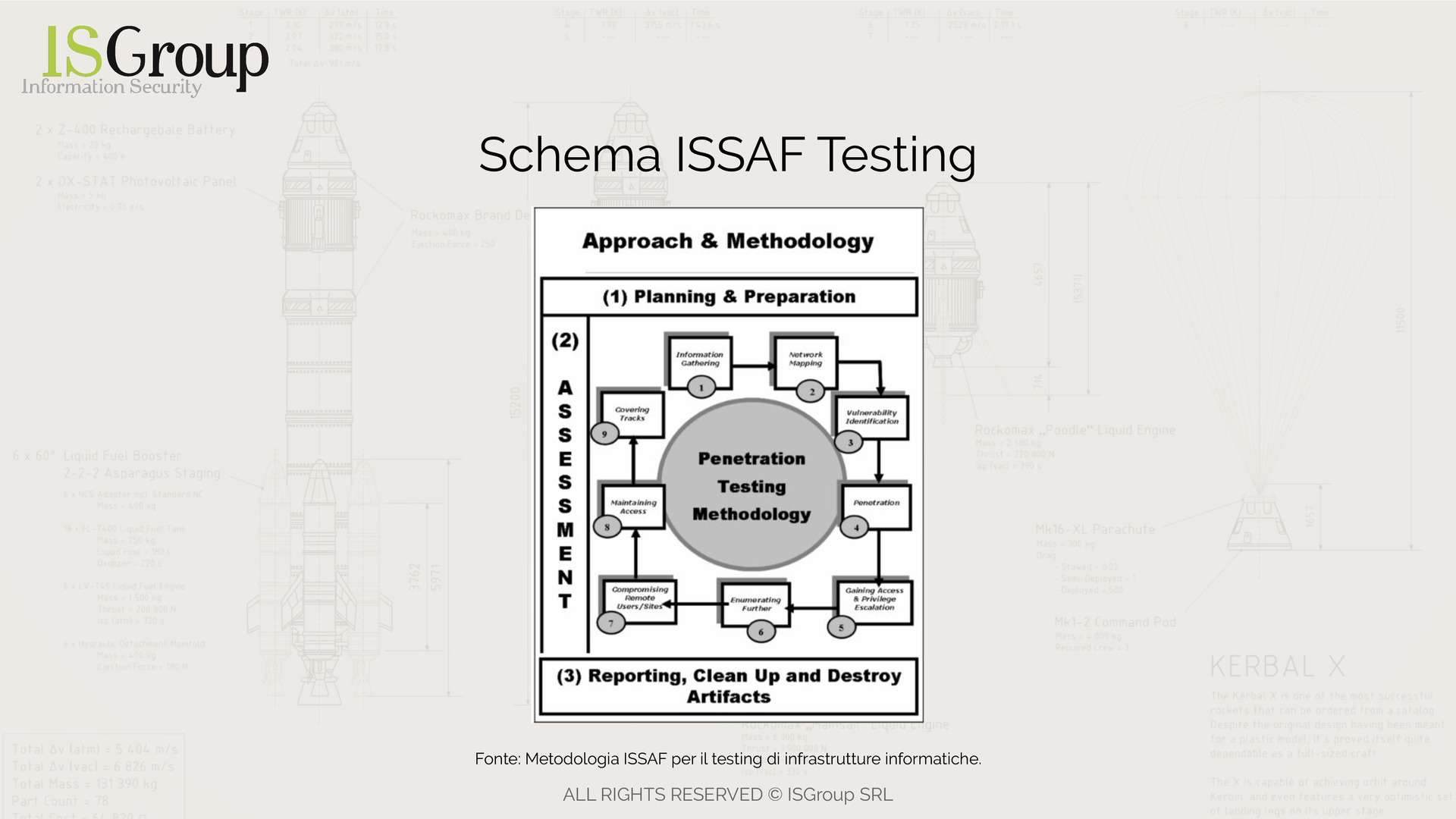

ISSAF (Information Systems Security Assessment Framework)

La prueba según el framework ISSAF se centra en sistemas, redes y aplicaciones.

De manera similar a OSSTMM, se propone como estándar para la prueba de diferentes aspectos de la empresa, con la diferencia de que ISSAF se centra solo en los aspectos informáticos de la seguridad.

Los pasos de la prueba ISSAF son similares a los ya encontrados anteriormente. Es posible observar un esquema de la prueba en la imagen a continuación.

RSA

El framework RSA es diferente de las metodologías analizadas anteriormente.

Aunque el objetivo es similar, es decir, evaluar la seguridad de una infraestructura, el framework RSA no establece directrices sobre cómo realizar la prueba de penetración, sino que, dada una evaluación de la seguridad de la empresa, estima un modelo de madurez de la seguridad en vigor.

El resultado de una prueba con el framework RSA resultará en una evaluación de la seguridad, que puede evidenciar riesgos con uno de estos cinco niveles de gravedad:

-

Critical

-

High

-

Medium

-

Low

-

Informational

La metodología RSA es, por lo tanto, útil donde se quiera evaluar la seguridad en su conjunto y entender cómo mejorarla a nivel macroscópico.

Conclusiones

El Penetration Testing es una herramienta poderosa capaz de proporcionar a una empresa indicaciones sobre cómo mejorar su seguridad y la de sus clientes. La identificación del riesgo sobre la base de evidencias objetivas, con resultados detallados y estructurados en un informe oficial de una tercera parte, son esenciales para reforzar la seguridad y evitar daños económicos potencialmente exorbitantes.

Es importante elegir cuidadosamente las metodologías de penetration testing más adecuadas a sus necesidades, tal vez buscando asesoramiento, y acudir a un socio serio.

Referencias y citas:

(1) Comparative Study of Penetration Test Methods

Yong-Suk Kang , Hee-Hoon Cho , Yongtae Shin and Jong-Bae Kim

https://pdfs.semanticscholar.org/be2d/4acf60ff2a37f196aaef48649eaa89ca36ac.pdf

(2) Study: A Penetration Testing Model

(3) Selection of penetration testing methodologies: A comparison and evaluation

Aleatha Shanley, Michael N. Johnstone

| Clases de prueba del OSSTMM | |||

|---|---|---|---|

| Categoría | Canal | Objeto de la prueba | Elementos de verificación |

| PHYSSEC | Human Security | Las personas | Cumplimiento de políticas, Ingeniería Social, Phishing |

| PHYSSEC | Physical Security | Los lugares y las cosas | Acceso no autorizado a locales, keyloggers, espías e interceptaciones ambientales |

| SPECSEC | Wireless Security | Las comunicaciones por radio | Redes abiertas, redes no autorizadas, contraseñas débiles, errores de arquitectura y configuración |

| COMSEC | Telecommunications Security | Las comunicaciones digitales | Arquitecturas de red, Seguridad de los switches, Reglas de Firewall, Cifrado, Autenticación |

| COMSEC | Data Network Security | Los sistemas y las aplicaciones | Configuración, Actualización, Vulnerabilidades del código |